Hinweis: Bitte überlassen Sie die Administration einem Linux-Profi. Wenn Sie es selbst machen, könnte das Ergebnis katastrophale Folgen für Ihr Unternehmen haben. Linux ist eine sehr leistungsfähige Terminal.

Was ist Linux Security Hardening?

Linux Security Hardening bedeutet, verschiedene Maßnahmen und Best Practices umzusetzen, um die Sicherheit eines Linux-Servers zu verbessern. Ziel ist es, Schwachstellen zu verringern und den Server widerstandsfähiger gegen Angriffe zu machen.

Dabei geht es vor allem darum, mögliche Angriffswege zu minimieren und die Integrität (Integrity), Vertraulichkeit (Confidentiality) und Verfügbarkeit (Availability) des Systems zu schützen. Typische Schritte sind zum Beispiel:

- Systemeinstellungen sicher konfigurieren

- Sicherheitsupdates regelmäßig einspielen

- Nicht benötigte Dienste und Programme deaktivieren

So wird der Server insgesamt stabiler und sicherer betrieben.

Die 9 wichtigsten und praktikal Linux Security Hardening Einfach Best Practices für kleine Unternehmen, inkl. kurzer Erklärung und Linux-Befehlen:

Einfach wichtigste Maßnahmen (kurz & praktisch)

- Systemfunktionen minimieren / Unnötige Funktionen entfernen

Nicht benötigte Dienste, Anwendungen und Module deaktivieren oder deinstallieren, um die Angriffsfläche zu reduzieren.

sudo systemctl disable dienstname

sudo apt remove paketname

- Unbenutzte Dienste deaktivieren

Regelmäßig laufende Dienste prüfen und alles ausschalten, was nicht benötigt wird:

systemctl list-units --type=service

service --status-all

- Offene Ports und Netzwerk-Schwachstellen minimieren

Nur notwendige Ports offen lassen:

sudo ufw enable

sudo ufw allow 22/tcp

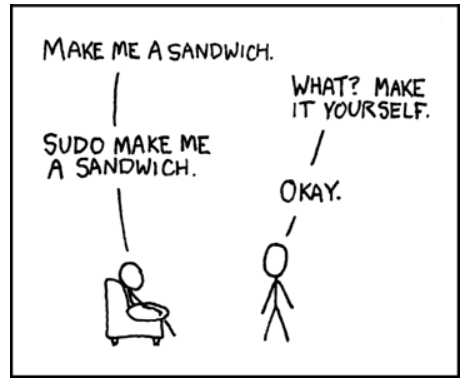

Kredit für SUDO Comics bei Klicken

- Passwortrichtlinien verwalten

Starke Passwörter erzwingen, Passwortalter und Wiederverwendung begrenzen:

sudo chage -M 90 benutzername

PAM-Konfiguration für Komplexität:

/etc/pam.d/common-password

/etc/pam.d/common-password is : password requisite pam_pwquality.so retry=3 minlen=12 dcredit=-1 ucredit=-1 lcredit=-1 ocredit=-1

- Benutzerkonten nach fehlgeschlagenen Logins sperren

Schützt vor Brute-Force-Angriffen. PAM oder Fail2ban kann genutzt werden. - SSH mit Schlüssel-Authentifizierung verwenden

Passwort-Logins deaktivieren, Schlüssel-basierte Authentifizierung aktivieren:

ssh-keygen -t rsa -b 4096

ssh-copy-id benutzer@server_ip

PasswordAuthentication no in /etc/ssh/sshd_config

- Physische Serversicherheit

Serverräume absichern, Zutrittskontrolle, Klimakontrolle, Racks verschließen, Besucherprotokoll führen, alte Hardware sicher entsorgen. - Benutzerkonten prüfen / Audit

Regelmäßig alle Konten überprüfen, alte oder Testkonten deaktivieren:

cat /etc/passwd

getent passwd

- Firewall & Netzwerkschutz

Firewall aktivieren, nur notwendige Dienste freigeben, eingehende Verbindungen überwachen.

sudo ufw enable

sudo ufw status

Und viele weitere Empfehlungen können aufgelistet werden…

Während ich diesen Artikel schreibe, stelle ich mir den Keymaker aus dem Matrix-Film vor – der Meister der Schlüssel, genau wie wir in der IT-Sicherheit die richtigen Zugänge kontrollieren müssen. Wenn der Keymaker aus Matrix real wäre, wäre Linux dann sein Pendant in der echten Welt?

Ref:

Deaktivieren Sie unnötige Dienste in Debian Linux

Wie liste ich Linux-Dienste mit systemctl auf.

Enable, Disable, Configure Firewall in Ubuntu 24.04 [Beginner’s Guide] | UbuntuHandbook

ssh – PasswordAuthentication no, but I can still login by password – Unix & Linux Stack Exchange

Gut zu Weißen:

Linux Kernel: IT-Sicherheitslücke mit hohem Risiko! Warnung erhält Update | news.de

Hinterlasse einen Kommentar