Serverseitige Anforderungsfälschung ist eine Web-Sicherheitslücke, die es einem Angreifer ermöglicht, die serverseitige Anwendung dazu zu veranlassen, Anfragen an einen unbeabsichtigten Ort zu stellen.

Bei einem typischen SSRF-Angriff könnte der Angreifer den Server veranlassen, eine Verbindung zu reinen internen Diensten innerhalb der Infrastruktur der Organisation herzustellen. In anderen Fällen können sie den Server möglicherweise zwingen, eine Verbindung zu beliebigen externen Systemen herzustellen. Dadurch könnten sensible Daten, wie z. B. Autorisierungsdaten, verloren gehen.

Welche Auswirkungen haben SSRF-Angriffe?

Ein erfolgreicher SSRF-Angriff kann häufig zu unbefugten Aktionen oder Zugriffen auf Daten innerhalb der Organisation führen. Dies kann in der anfälligen Anwendung oder auf anderen Back-End-Systemen geschehen, mit denen die Anwendung kommunizieren kann. In manchen Situationen kann die SSRF-Sicherheitsanfälligkeit einem Angreifer die Ausführung willkürlicher Befehle ermöglichen.

Ein SSRF-Exploit, der Verbindungen zu externen Drittsystemen herstellt, könnte zu böswilligen Weiterangriffen führen. Diese scheinen von der Organisation zu stammen, die die anfällige Anwendung hostet.

Häufige SSRF-Angriffe

SSRF-Angriffe nutzen häufig Vertrauensbeziehungen aus, um einen Angriff von der anfälligen Anwendung aus zu eskalieren und nicht autorisierte Aktionen auszuführen. Diese Vertrauensbeziehungen können in Bezug auf den Server oder in Bezug auf andere Back-End-Systeme innerhalb derselben Organisation bestehen.

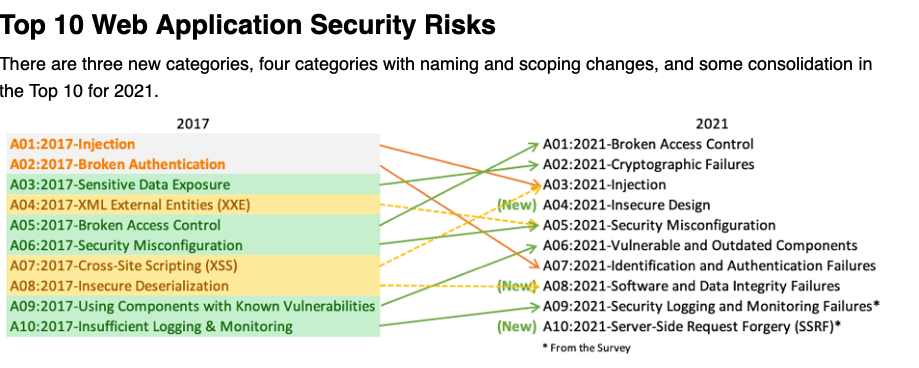

Die OWASP Top 10 sind ein Standarddokument zur Sensibilisierung für Entwickler und Webanwendungen

Hinterlasse einen Kommentar